官網熱線:400-100-0298

背景

網絡安全事件與傳統的公共安全事件相比,看似相同,又大不同,網絡安全事件具有隱蔽性強、擴散快、溯源反制難的特點。

因此,網絡安全事件的應急處置,一方面要以快制快,發現快、研判快、響應快、處置快,最大限度減少和避免損失;另一方面要斬斷根源,不僅要處理漏洞問題,還要挖掘出事件發生的根本原因。

產品介紹

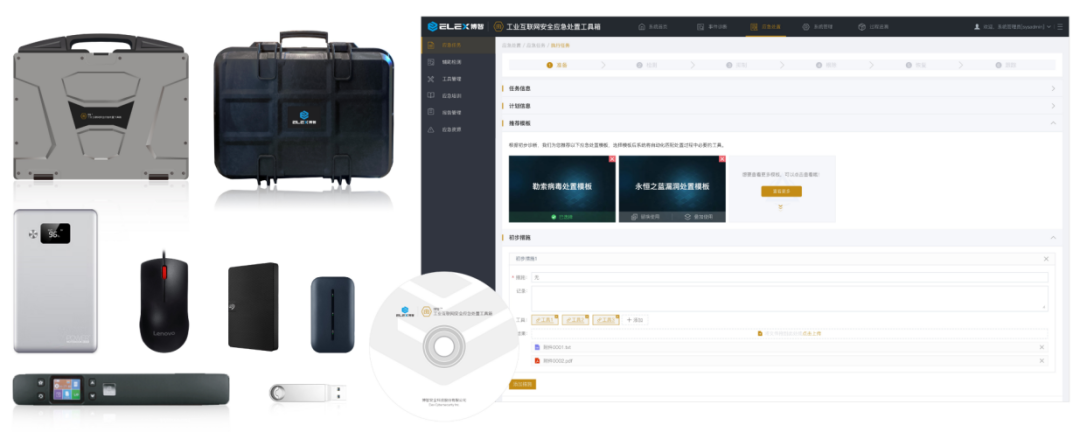

博智工業互聯網安全應急處置工具箱基于博智多年來在工業領域多個項目的實施經驗,結合工控資產發現、工控脆弱性識別、工控協議解析檢測引擎等方面的專業能力,精心打造的一款集專業性及易用性于一體的網絡事件應急響應工具箱。

博智工業互聯網安全應急處置工具箱內置工具集,由真實應急響應環境所用到的工具進行總結打包而來,收集100多款實用工具,包括安全加固、電子取證、流量分析、日志分析、進程分析、病毒查殺和勒索界面等。

處置案例

本章節用真實案例介紹博智工業互聯網安全應急處置工具箱的處置示例。

案例:

某客戶現場計算機感染病毒,出現不屬于自己創建的賬號,也出現莫名其妙的不是自己創建的文件。

處置示例:

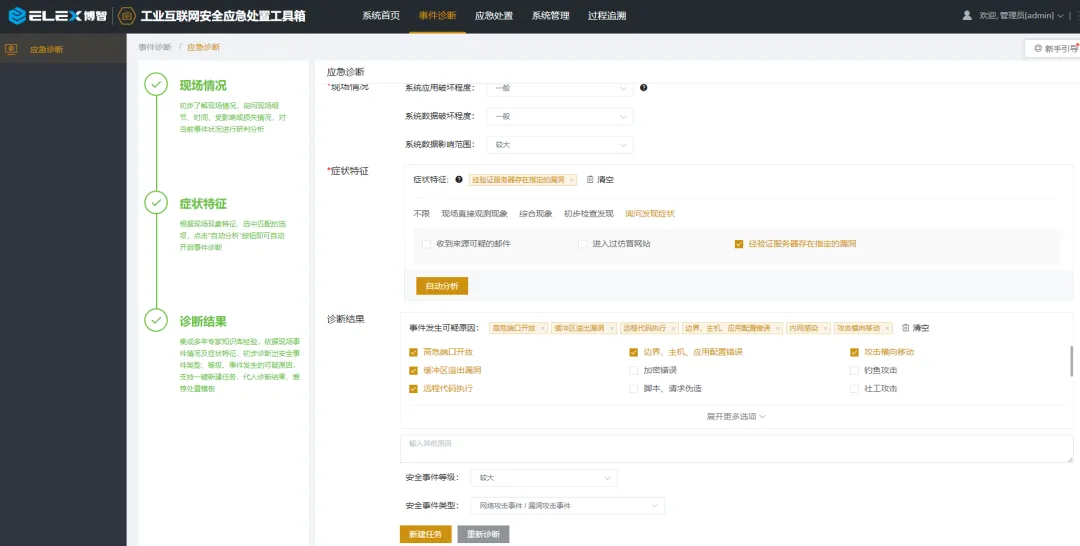

首先登錄博智工業互聯網安全應急處置工具箱WEB管理頁面,工具箱可根據癥狀特征進行自動分析得出診斷結果。

第一步:準備階段

新建任務后,進入處置流程,系統會根據自動分析的診斷結果自動推薦使用永恒之藍漏洞處置模板。

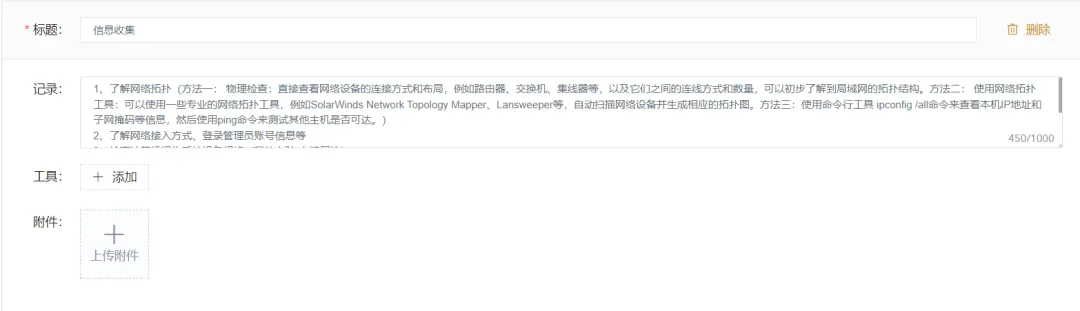

在準備階段,收集現場信息,對現場的情況進行判斷,可以根據現場的一些網絡拓撲進行網絡隔離,數據備份,證據備份等操作。

第二步:檢測階段

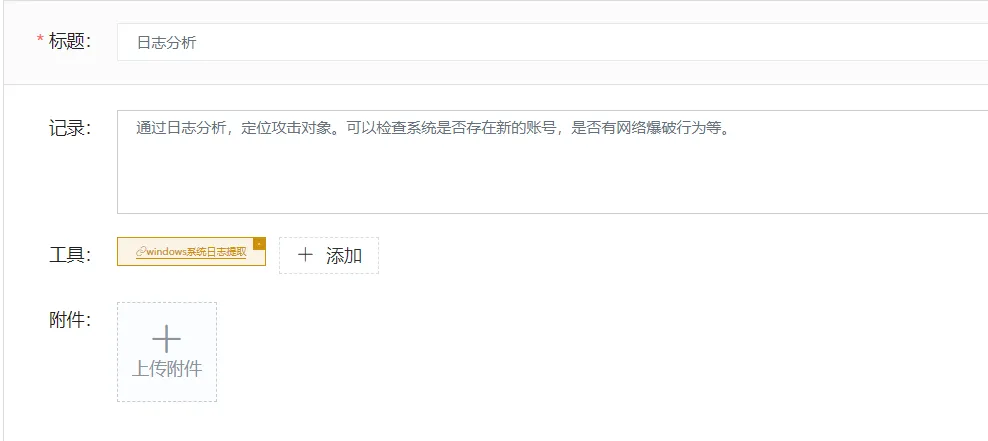

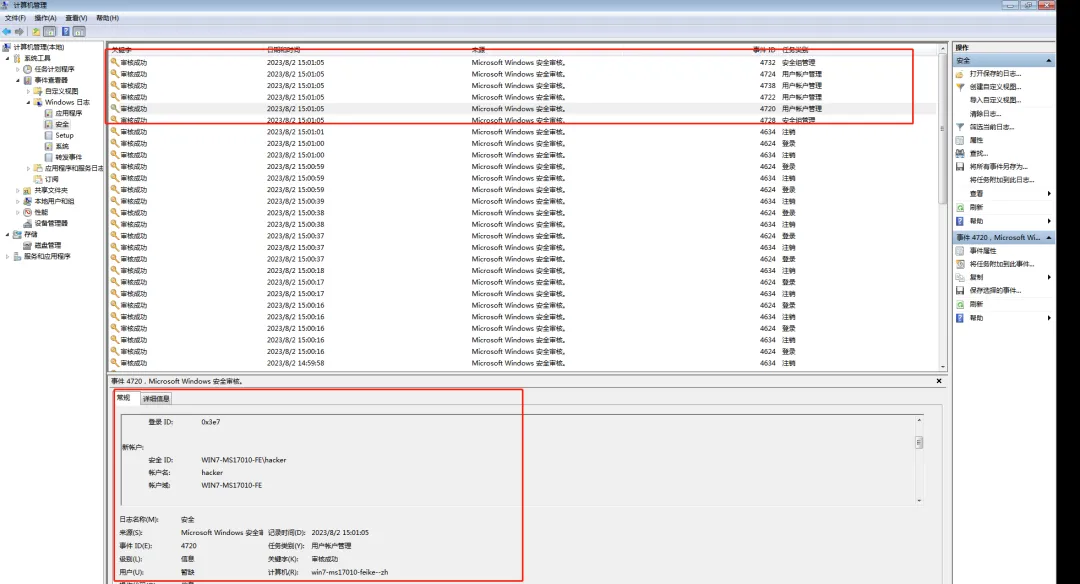

檢測階段使用日志查看工具查看最近的計算機操作日志,篩查是否有新賬號創建或者網絡爆破行為。

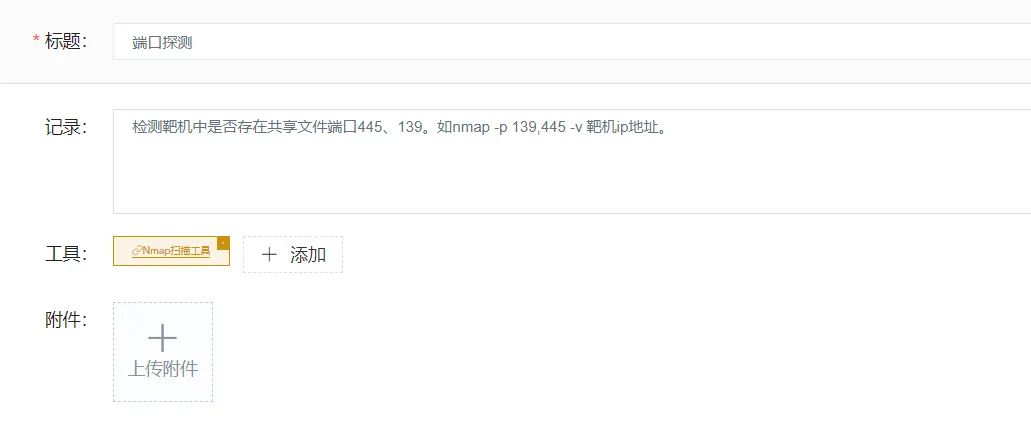

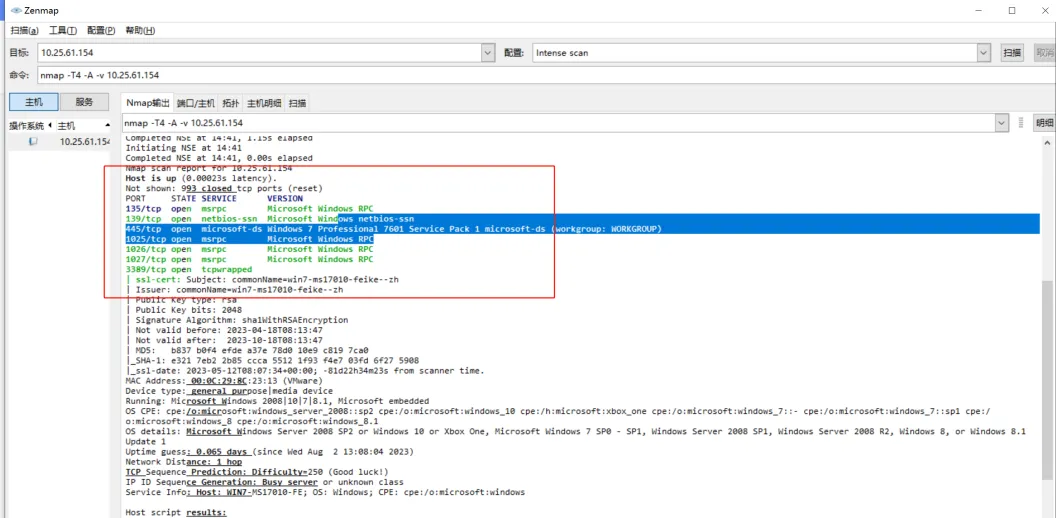

使用nmap掃描工具對于主機進行掃描,查看主機開放的高危端口情況,是否存在135,139, 445等端口開放。

使用漏洞掃描工具對目標網絡進行漏洞檢測,發現存在永恒之藍漏洞的機器。

第三步:抑制階段

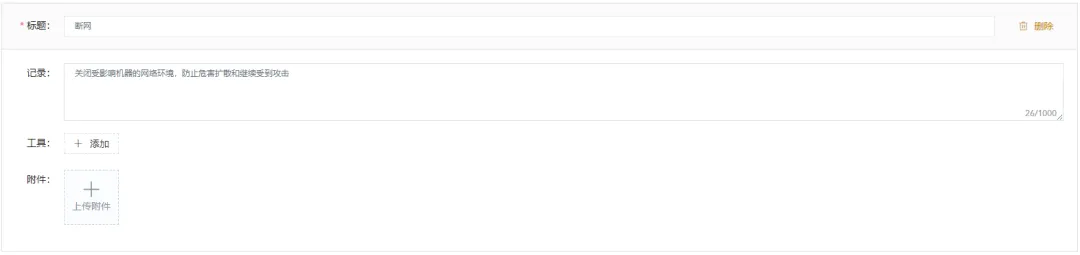

在抑制階段,關閉網絡連接。

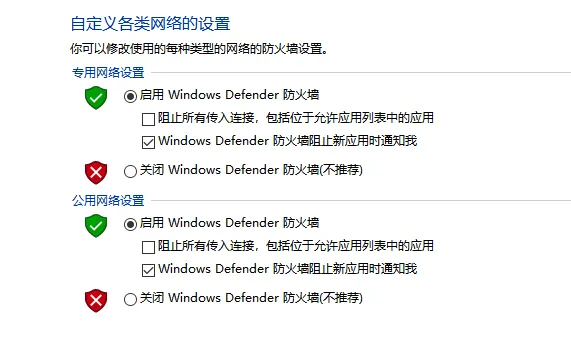

開啟防火墻

第四步:根除階段

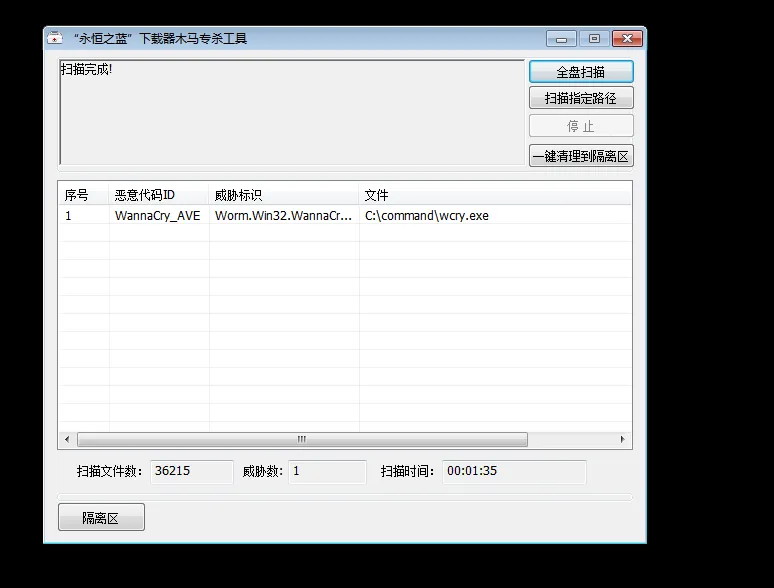

在根除階段,打開永恒之藍專殺工具,查殺永恒之藍病毒。

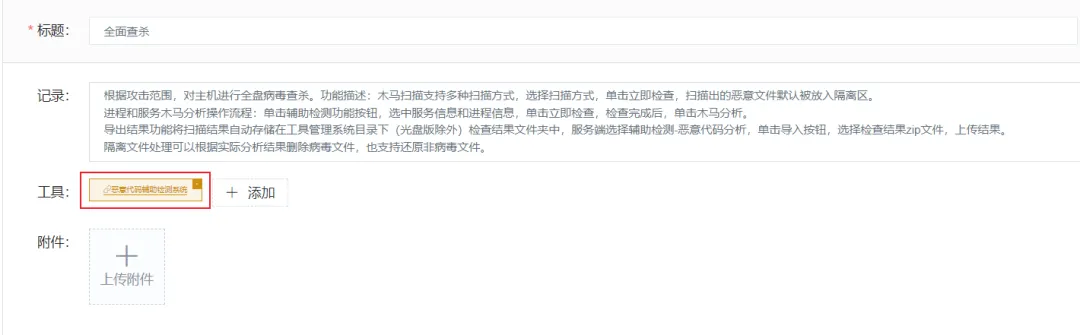

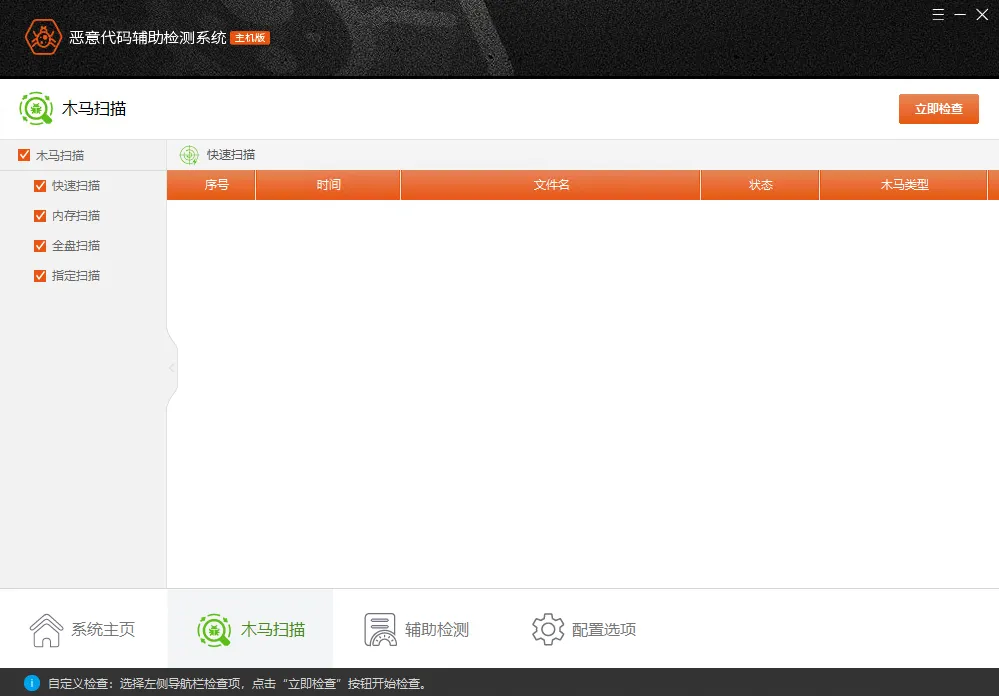

使用“惡意代碼輔助檢測系統”進行惡意代碼全盤查殺。

第五步:恢復階段

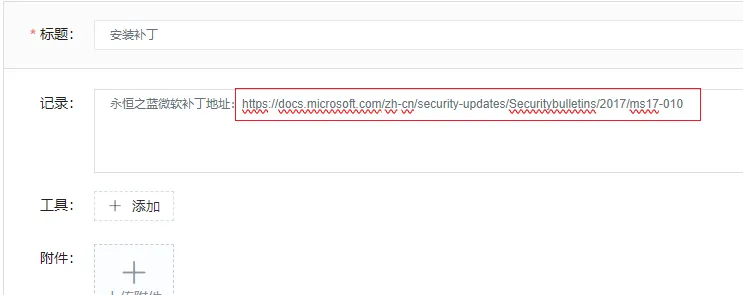

安裝補丁

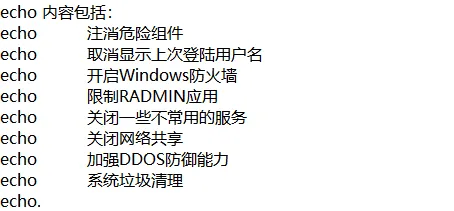

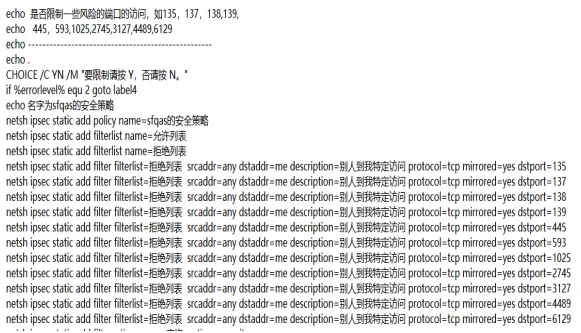

最后使用“Windows加固腳本”對高危端口進行加固。

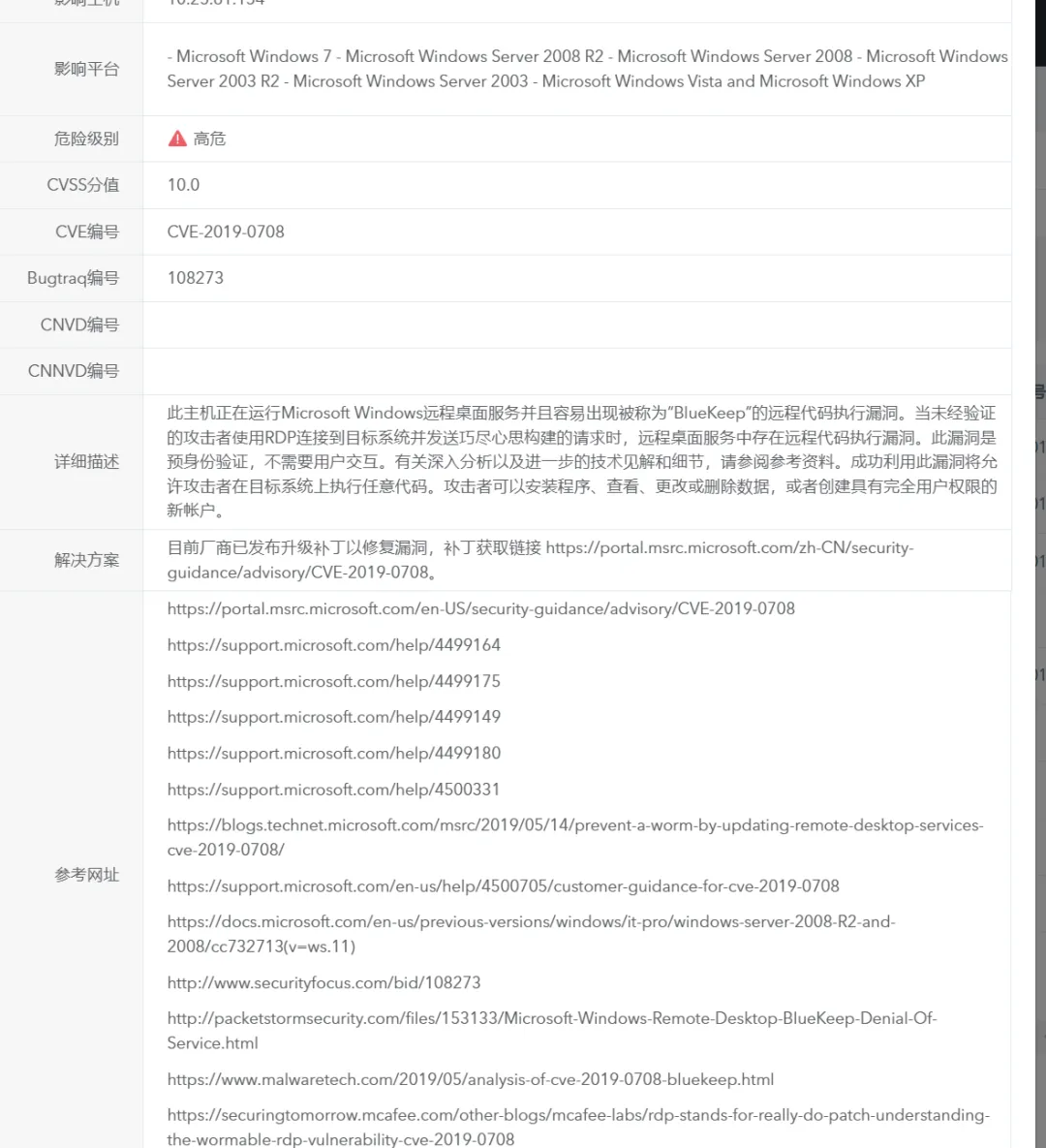

使用應急工具箱web端(輔助檢測-漏洞掃描)對目標主機執行漏洞掃描。根據掃描任務詳情中漏洞列表,單擊漏洞名稱,查看漏洞詳情,通過解決方法及參考連接,及時修復系統存在的漏洞。

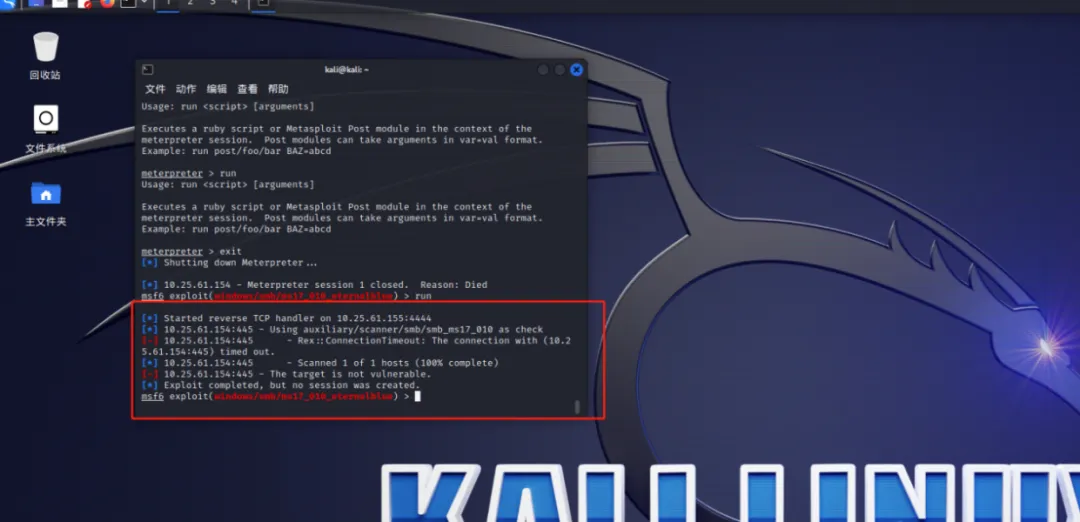

加固完成后,用kali進行模擬攻擊,已經無法進行永恒之藍漏洞攻擊了,漏洞處置完成。

恢復備份數據

第六步:跟蹤階段

在跟蹤階段,回顧事件處理過程,對事件進行分析,提出網絡安全防護建議,減少事件再次發生的可能性。

網絡安全應急處置工具箱融合豐富的應急處置經驗模板,通過智能化的流程引導,大幅提升了企業面對突發事件的應急響應能力,助力構建安全、可靠的網絡環境。

結語

在未來,隨著網絡技術的不斷發展和攻擊手段的不斷演變,我們還需要持續關注和研究攻擊的新趨勢和新特點,及時調整和完善防范措施,確保應急處置的及時與可靠。

企業與組織需要加強網絡安全意識培訓、完善安全防護體系、建立快速響應機制。只有通過綜合實施、多管齊下,才能有效防范和應對網絡攻擊帶來的風險和挑戰。