官網熱線:400-100-0298

背景

隨著工業(yè)企業(yè)數字化轉型和發(fā)展,公司信息化資產數量日趨增多、系統的關聯性和復雜度不斷增強,與此同時新型安全威脅越來越嚴重,各類安全攻擊手段也層出不窮,威脅發(fā)現和處置的效率比較慢,為此企業(yè)部署了防火墻、審計、入侵檢測等諸多網絡安全檢測類、防護類產品,但是各自隔離,沒法充分的進行數據統計收集與處置。為了更好監(jiān)控和保障信息系統運行,及時識別和防范安全風險,同時滿足國家和行業(yè)監(jiān)管要求,保證信息安全管理工作的依法合規(guī),亟需建立一個集中管理平臺,對異構多源日志進行集中采集、分析,做到事前預警、事中監(jiān)控、事后分析處置,全面提升信息安全管理與防護水平,為工控網絡安全運營提供決策支持。

日志范式化解析

日志范式化解析是指將非結構化的日志數據轉換為一種標準的、結構化的格式,以便于進一步的分析和處理。這個過程通常包括以下幾個步驟:

數據收集:首先,從各種來源(如服務器、網絡設備、應用程序等)收集日志數據。

預處理:清洗和過濾日志數據,去除無用或重復的信息,準備進行進一步的分析。

規(guī)范化:將收集到的非結構化日志數據轉換成一種統一的結構化格式,例如JSON或CSV。這一步通常涉及到解析日志消息的各種字段,如時間戳、來源、類型、級別、消息內容等,并將其放入預定義的模板中。

索引和存儲:將規(guī)范化后的日志數據存儲在數據庫或搜索引擎中,以便快速檢索和分析。這通常涉及到建立索引,以加速查詢操作。

分析和可視化:使用數據分析工具對存儲的日志數據進行分析,找出模式、異常值和趨勢。然后,將這些分析結果通過圖表、儀表盤等形式展示出來,幫助決策者更好地理解數據。

日志范式化解析的目標是使日志數據更易于管理和分析,對上報日志的解析、映射、入庫、分析的一系列的操作,從而能夠快速識別問題,改進運營效率,以及提高系統的安全性,下面是幾種典型的日志采集手段:

syslog:Syslog是一種標準化的日志消息傳輸協議,它用于在計算機系統和網絡設備之間傳輸日志消息。它允許系統、應用程序和設備將日志信息發(fā)送到遠程日志服務器或集中式日志管理系統,以進行存儲、分析和監(jiān)控。Syslog消息通常包含關于事件、錯誤、警告和其他系統活動的信息。每個消息都包含時間戳、設備標識符、日志級別和具體的日志消息內容。Syslog提供了一種標準化的方法,使得各種設備和應用程序能夠生成和接收這些消息,從而實現日志的集中管理和分析。

kafka:Kafka是一種高吞吐量的分布式發(fā)布訂閱消息系統,它可以處理消費者在網站中的所有動作流數據。Kafka 可以建立流數據管道,可靠的在系統或應用之間獲取數據, 建立流式應用傳輸和響應數據。可以接收海量的JSON格式日志。

ftp/sftp:ftp/sftp是用于在網絡上進行文件傳輸的一套標準協議。協議的設計允許用戶以文件操作的方式(如上傳)與另一主機相互通信,即使雙方計算機可能配有不同的操作系統和文件存儲方式。FTP是互聯網中應用非常廣泛的服務之一,因為它提供了文件共享和高效數據傳輸的功能。可以用他來傳送存儲日志文件。

典型案例分析

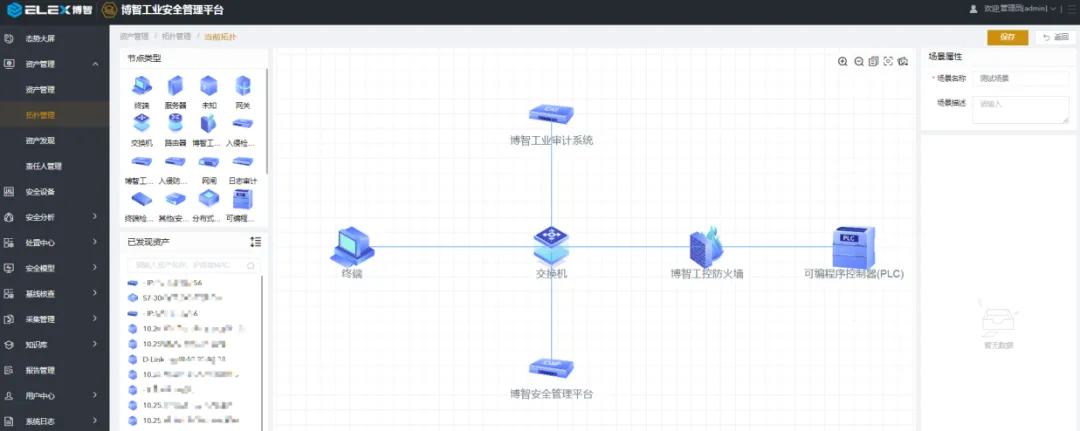

下面結合具體的案例,描述下整個處置過程,組網如下圖所示,其中博智工控防火墻串接在靶機之前,博智工業(yè)審計系統連接交換機的流量鏡像口,實時監(jiān)控攻擊機與目標靶機之間的通訊流量,相關安全設備均能與管理平臺進行正常通訊。

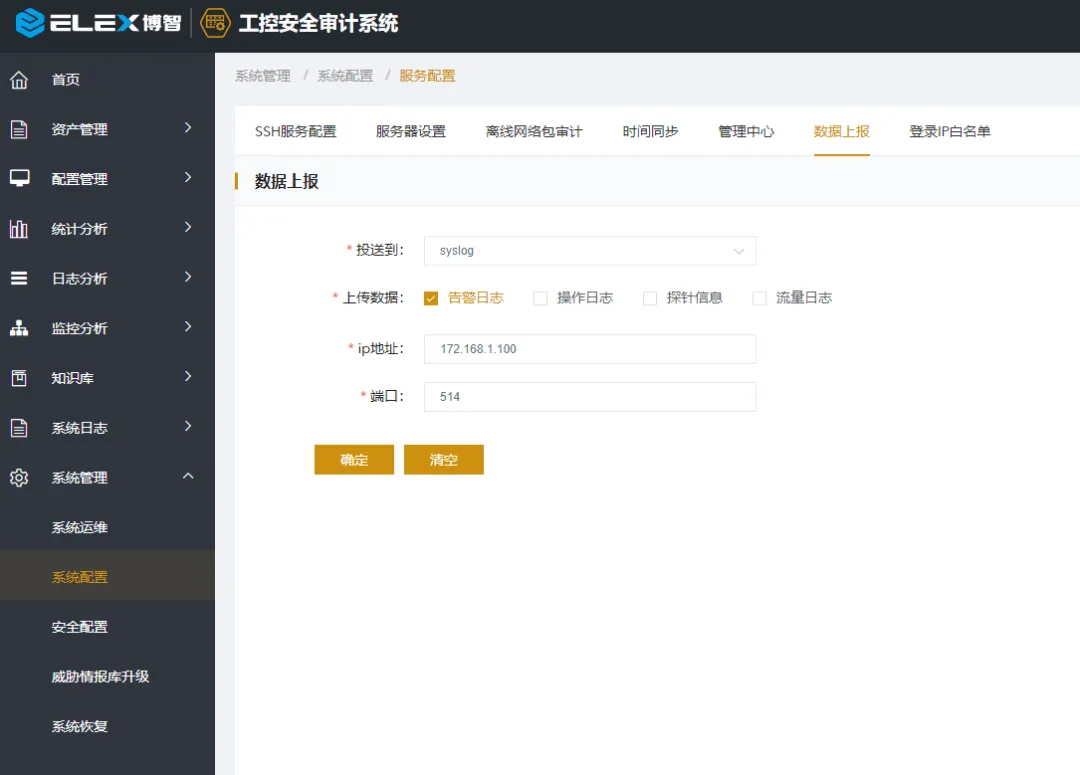

接著需要將審計、防火墻分別配置管理端地址,便于上報檢測的告警信息及協同處置,在系統中找到“系統管理->系統配置->數據上報”,將審計系統數據上報IP地址配置為本次測試用管理平臺地址。

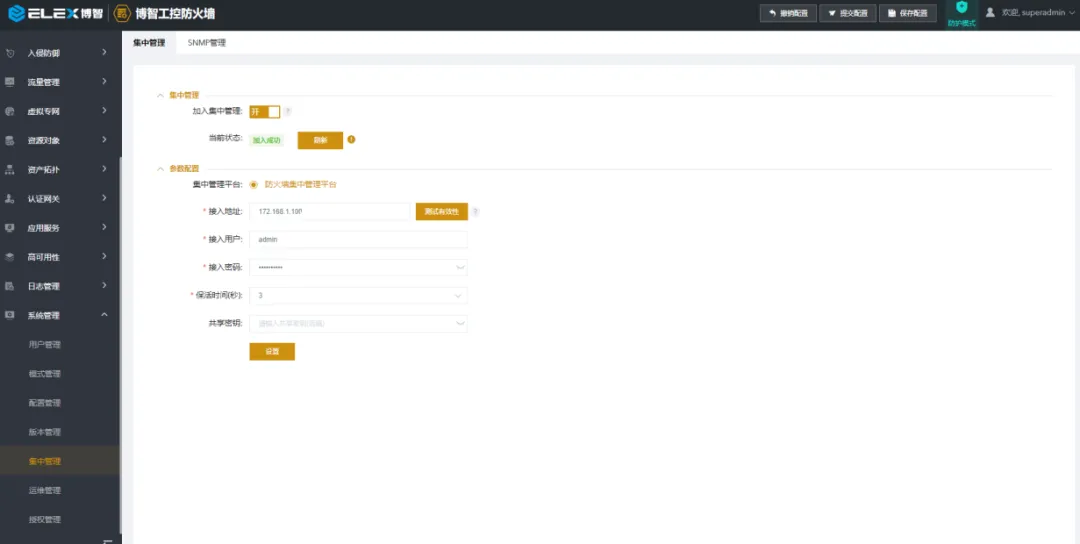

登錄防火墻管理端,在系統中找到”系統管理->集中管理”,將集中管理開關打開,并填寫接入地址。

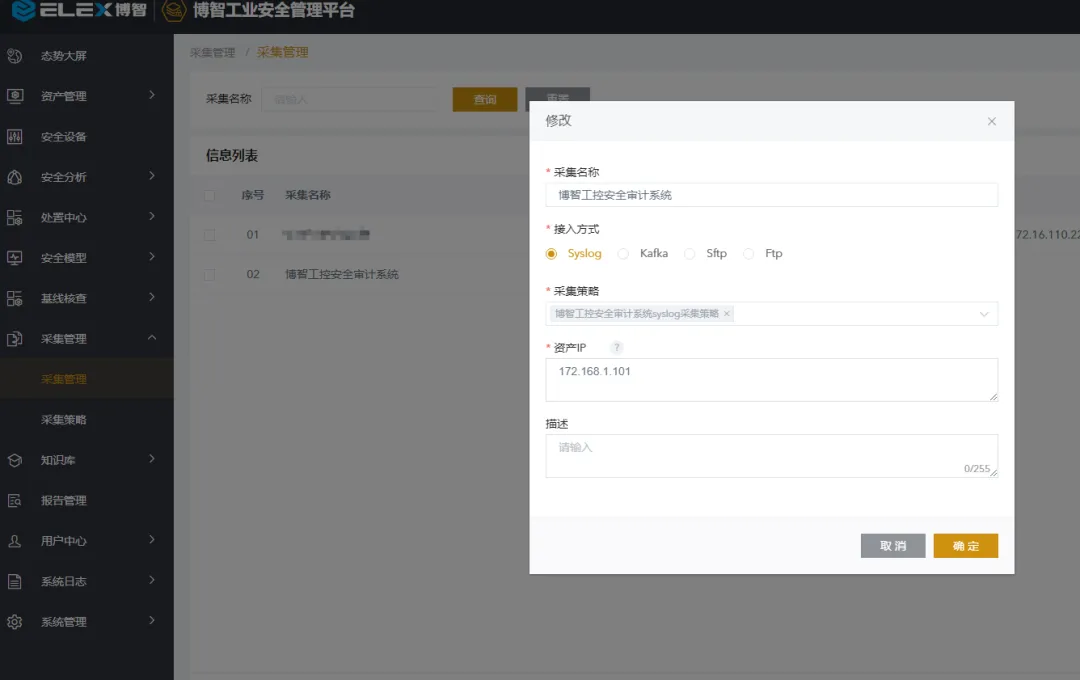

登錄博智工業(yè)安全管理平臺,在系統中找到“采集管理->采集管理”,配置采集策略,這里使用博智工控審計預置的采集策略,資產IP為本次審計探針測試端IP。

使用黑客工具Nmap模擬進行持續(xù)端口掃描

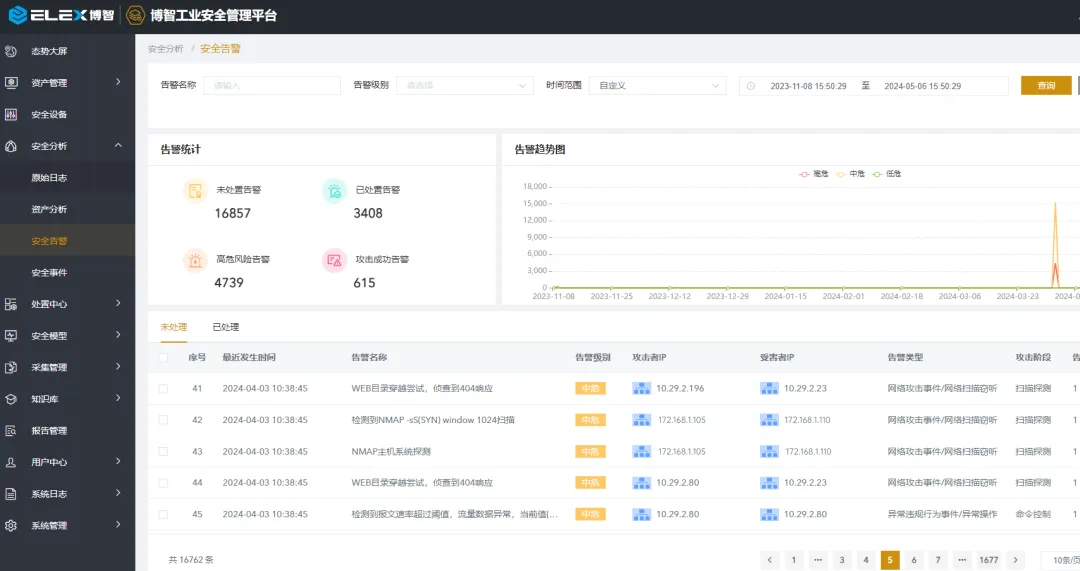

在終端上使用nmap軟件對目標PLC端口進行持續(xù)掃描。在掃描過程中,頻繁掃描端口會被審計識別為網絡掃描竊聽攻擊,管理平臺接收到審計發(fā)送的syslog后會匹配相應的告警策略。

聯動策略配置

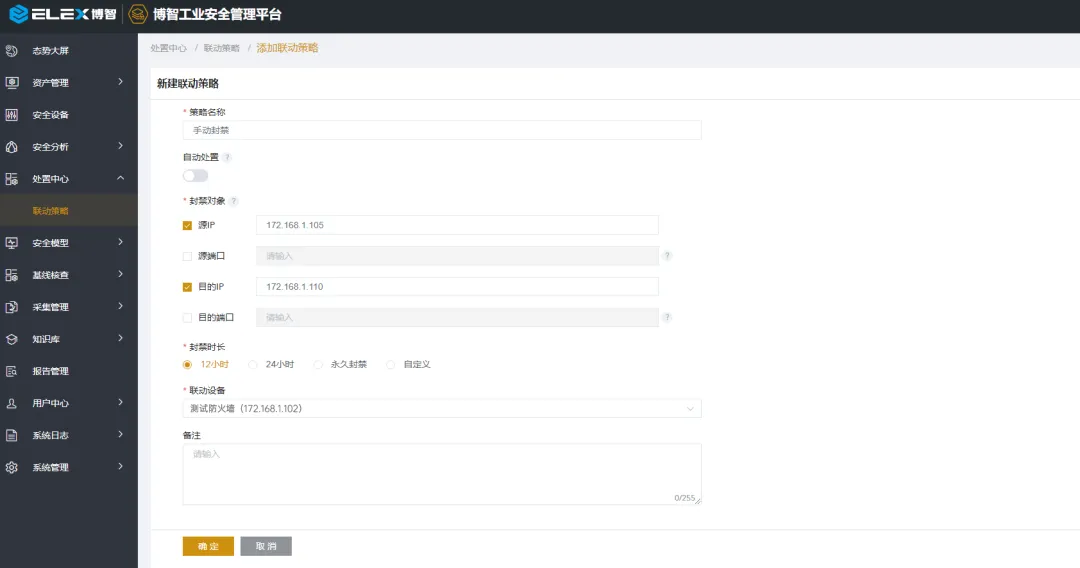

系統支持手動聯動處置,如監(jiān)測到告警,可以直接對告警事件中源和目的IP進行封禁。

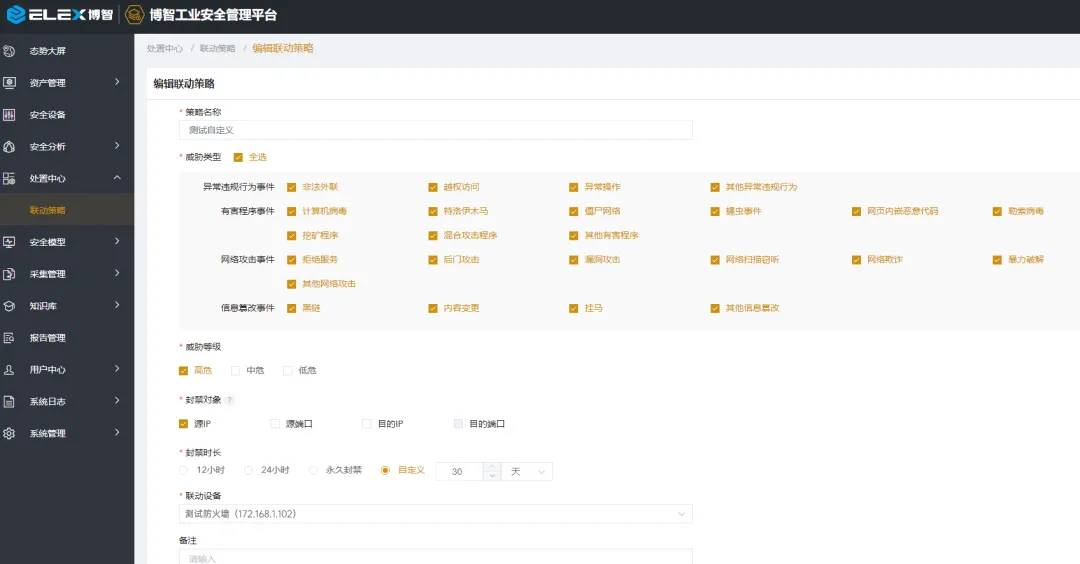

當然系統也支持自動聯動處置,登錄管理平臺找到“處置中心->聯動策略”,配置自定義響應策略,為方便測試顧直接選中所有類型,聯動設備選擇當前測試防火墻。

實際測試發(fā)現當端口還沒掃描結束時,已經無法連接管理平臺服務器了,說明此時PC機的IP已被防火墻阻斷訪問。使用命令行工具ping管理平臺地址時發(fā)現已經無法ping通。查看聯動策略中下發(fā)記錄:

登錄防火墻,在系統中找到”風險管控->黑名單”,看到對應的源和目的已經被封禁。

通過該記錄可以看到管理平臺在接收到審計syslog產生告警后,聯動防火墻,自動向防火墻發(fā)送了一條封禁策略,阻斷了PC機訪問。本次演示使用的是通過采集審計發(fā)送的syslog日志,解析后產生告警聯動防火墻。同理可以采集kafka或者ftp/sftp的日志做出同樣的協同操作。

博智工業(yè)安全管理平臺在通過收集日志數據,分析告警,可提前發(fā)現并處理潛在問題,能夠實時監(jiān)測生產過程中的數據流量異常情況,及時采取對應的預防措施以保持生產的穩(wěn)定性和高效性,減少生產損失。