官網熱線:400-100-0298

一、前言

工業和信息化部近日印發通知,部署做好2024年信息通信業安全生產和網絡運行安全工作。通知要求各有關單位著力完成強化思想政治引領、完善制度政策體系、增強安全預防能力、加強重點問題整治、緊盯關鍵環節場景、提升應急處置水平、嚴格執法監督考核等七項重點任務。其中提升應急處置水平要求建設通信網絡運行極端事故場景試驗驗證平臺,模擬網絡運行極端場景,開展測試驗證和模擬演練。

2023年10月,美國運營商Windstream遭受了一場前所未有的網絡攻擊,導致其60萬臺路由器遭受破壞,被迫“變磚”。此次攻擊者使用了僵尸網絡病毒Chalubo,該病毒專門針對辦公室網關和物聯網設備發動攻擊,導致大量用戶投訴Windstream路由器設備突然亮起紅燈并無法使用,用戶在聯系ISP客服后被告知,唯一的解決辦法是更換整個設備。

2023年12月12,俄羅斯秘密機構發動大規模黑客攻擊,導致烏克蘭主要電信運營商中斷服務。此次攻擊的主要目標是最大限度破壞運營商的IT基礎設施,IT基礎設施嚴重受損,訪問受到限制,并且無法通過虛擬方式解決問題,只能通過物理方式切斷網絡的連接。

2024年1月5日,國際電信巨頭Orange的西班牙公司日前遭遇互聯網中斷,原因是黑客入侵了該公司的RIPE賬戶,篡改了邊界網關協議(BGP)路由和資源公鑰基礎設施(RPKI)配置。此次安全事故導致網絡中斷大約持續了3個小時。

博智電信網絡靶場針對電信網絡的特點,對網絡設備、協議、拓撲、流量和冗余方式等進行高仿真,通過“拖拉拽連線”的方式快速搭建通信網絡運行極端事故場景,模擬網絡極端事件,靶場包含試驗鑒定、應急處置等多個功能模塊,支撐通信網絡極端安全事件的測試驗證和模擬演練。

二、靶場構成

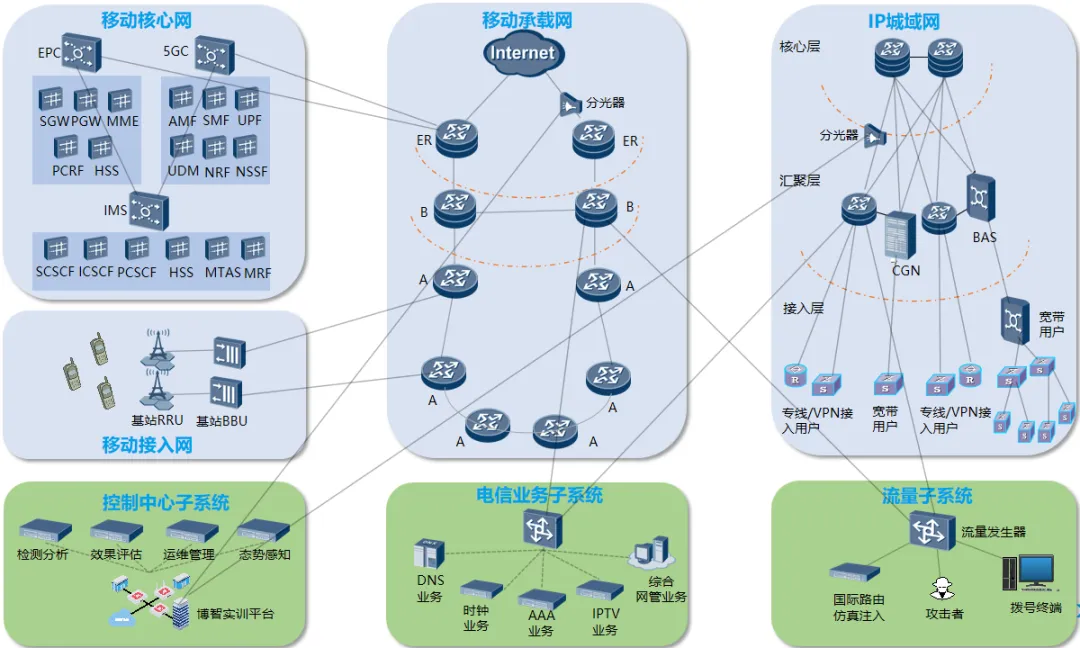

博智電信網絡靶場針對電信網絡特點完美仿真4G移動網、5G移動網、IP城域網、企業網等典型網絡環境。總體架構如下圖所示:

三、電信網絡管里面、控制面和轉發面的脆弱性

博智電信網絡靶場可模擬仿真電信網絡協議和電信網元設備,根據電信網絡協議的脆弱性可自定義構建各種電信模擬場景。

管理面的脆弱性包括權限分配和管理不當導致未授權訪問和敏感數據泄露、TELNET的明文傳輸、漏洞導致的命令執行等;控制面協議自身的脆弱性如BGP、OSPF等可能存在設計上的缺陷如路由劫持;轉發面的網絡基礎設施的安全防護能力不足,IPv4本身沒有提供內置的安全性機制,如加密和認證,易受到攻擊和入侵。網絡擁堵、設備故障等問題可能影響轉發面的穩定性和性能。

四、典型極端事故場景演練

極端事故場景演練按照應急處置標準流程的準備、檢測、遏制、根除、恢復、跟蹤6個階段開展應急演練,提高訓練安全人員應對極端事故安全事件時體系化的思維能力、過程的協同能力和技能的組合能力,提高組織對網絡安全事件的應對能力,確保在遭受網絡攻擊或安全事故時能夠迅速、有效地做出應對和恢復。

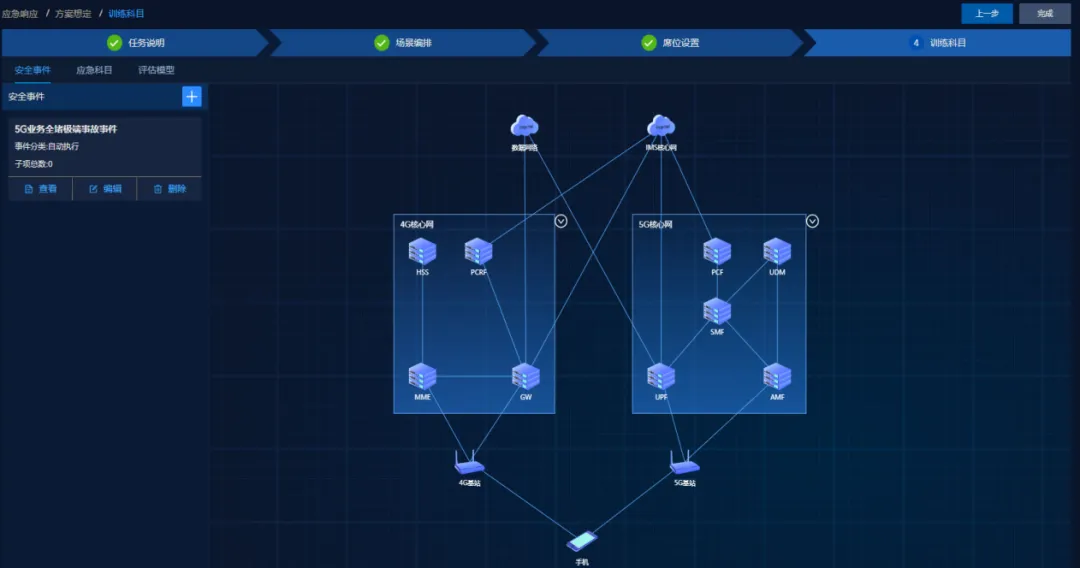

1、5G業務全堵事故場景演練

5G網絡故障導致5G業務全阻或部分業務全阻,但4G網絡正常,為保證終端業務可用,同時避免5G終端在故障網絡中反復嘗試造成系統雪崩,啟動5G業務全阻逃生方案,將全部5G接入用戶切換到4G網絡。演練過程由業務啟動、網絡故障、故障檢測、故障抑制、業務恢復、事故追蹤6個階段對事故處置過程預演,并對處置效果進行評估。

2、BGP路由劫持事件演練場景

2018年4月,黑客通過BGP劫持了亞馬遜DNS查詢,從而實現DNS劫持,將加密貨幣站點重定向到黑客控制的虛假釣魚網站。最后,黑客竊取了大約152,000美元的加密貨幣。

根據BGP路由選擇的最長前綴匹配原則,對這些IP段發起的DNS查詢都被劫持到了攻擊者所在的AS14297。攻擊者只對myetherwallet.com的查詢請求回復以虛假的IP地址(對其他域名的查詢請求則不予以回復),用戶對該網站的訪問流量被全部劫持到非法網站。如果用戶在該網站中輸入登陸信息(用戶名和密碼),攻擊者就會拿到這些登陸信息,并在真實的myetherwallet.com網站上使用這些信息,從而竊取受害用戶的數字貨幣。