官網熱線:400-100-0298

一、前言

為深入貫徹習近平總書記關于網絡強國的重要思想,支撐5G高質量發展,深入落實5G應用“揚帆”行動計劃部署,加強5G應用安全示范推廣,工業和信息化部近日啟動5G網絡運行安全能力提升專項行動,旨在解決新形勢下網絡運行安全風險增多、運行維護難度加大等突出問題。博智電信網絡靶場已為某BD高校、某省公安廳等客戶解決新形勢下網絡運行安全風險增多、運行維護難度加大等突出問題,助力構建風險可控、響應快速、制度健全的信息通信網絡,推動網絡運行安全治理模式向事前預防轉型。

二、博智電信網絡靶場

網絡安全是一個攻防對抗的過程,為了應對5G網絡可能出現的安全攻擊,防御者必須想辦法先于攻擊者發現系統弱點,防患于未然。在這種思路下,博智電信網絡靶場應運而生。

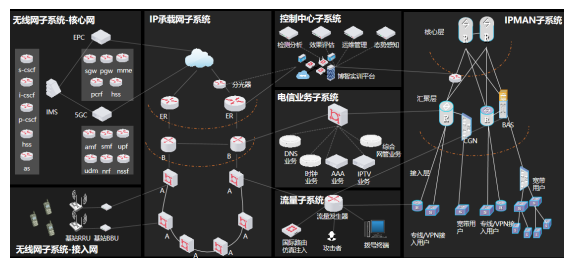

博智電信網絡靶場針對5G電信網絡的特點,對網絡設備、協議、拓撲、流量和行為進行高仿真,通過“拖拉拽連線”的方式快速搭建攻防場景。靶場內置流量子系統提供威脅報文生成和報文注入能力,全方面支撐5G網絡安全攻防研究。博智電信網絡靶場系統包含六大子系統如圖所示,包含無線網子系統(4/5G)、IP承載網子系統、控制中心子系統、電信業務子系統、流量子系統、IPMAN子系統。

三、5G攻防實戰研究

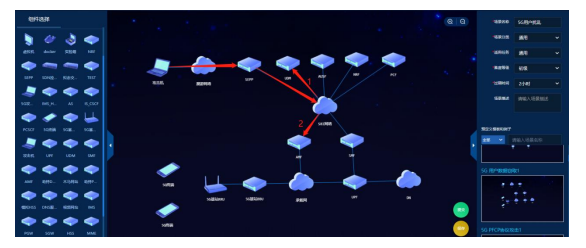

博智電信網絡靶場為了全面檢驗5G安全,根據標準5G組網方案構建5G端到端環境,包含5G終端、5G無線接入網(RAN)、核心網、承載網,以及5G垂直行業應用。根據5G場景要求,靶場可以模擬驗證5G終端安全、5G無線安全、用戶平面功能(UPF)下沉安全、切片安全、5G漫游互聯安全等。下面針對5G網絡安全典型的兩種安全攻防場景,使用博智電信網絡靶場進行攻防研究。

3.1 基于漫游互聯安全場景研究

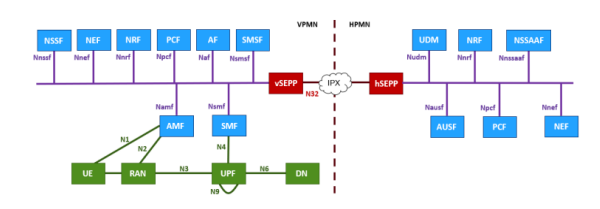

兩個5G核心網之間的5G互聯使用基于REST (REpresentational State Transfer) API和HTTP/2的N32接口。N32網絡提供了與Diameter和SS7網絡一樣的互連,考慮到互連訪問的問題,如果不實施訪問控制,N32也會遇到與234G同樣的安全問題。控制另一個網絡的權限是任何網絡互連的關鍵安全原則。

對于前幾代核心網絡,一直存在攻擊者使用漫游網絡互通接口發起位置跟蹤、用戶數據竊取、流量劫持、用戶擾亂等攻擊行為。通信網絡發展到5G時代,基本的通信原則和功能沒有改變,比如獲取位置信息,4G網絡HSS通過s6a接口向MME獲取用戶的位置信息,而5G時代UDM向AMF通過Namf向amf獲取用戶位置信息,如下表所示。

使用博智電信網絡靶場搭建了基于漫游互聯安全場景。

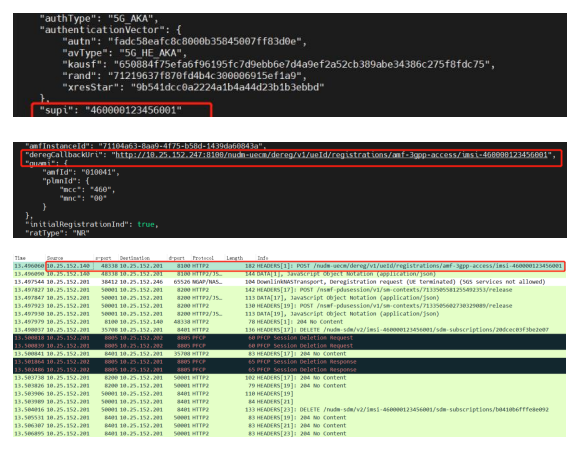

攻擊機通過漫游互聯接口經過SEPP對5G核心網發起HTTP2協議攻擊行為。攻擊機偽造特定的HTTP2報文從UDM網元中獲取到某用戶的SUPI號碼、GPSI號碼、簽約數據、注冊deregCallbackUri信息等,然后根據deregCallbackUri偽造去注冊報文發送給AMF,致使用戶斷連5G網絡。

3.2 用戶平面功能(UPF)下沉安全場景

5GC基于控制面與用戶面分離式架構,UPF需要下沉到網絡邊緣,增大了暴露風險。N4的建立流程是由SMF下發給UPF的,如果UPF中沒有配置完善的網元認證機制,攻擊者則可以偽裝SMF向UPF發起攻擊。PFCP協議所支持的業務流程包括會話建立流程、會話修改流程、會話刪除流程和會話報告流程。攻擊者在利用偽造的SMF與UPF建立連接后,可利用會話修改流程引導用戶面數據包的轉發,進行數據竊取,也可利用會話刪除流程導致某些用戶被拒絕服務。

使用博智電信網絡靶場搭建了用戶平面功能(UPF)下沉安全場景。

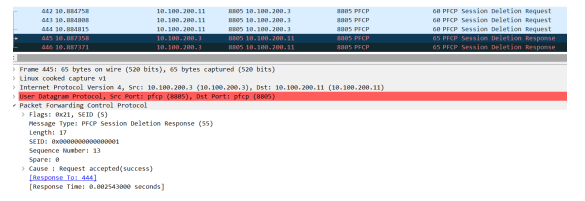

攻擊者抵近UPF設備,攻擊機偽裝成SMF使用PFCF協議對UPF發起攻擊行為,攻擊流程如下:1,攻擊機使用探測掃描工具探測UPF存在的PFCP協議接口。2,攻擊機嘗試使用PFCF_Association_Setup_Request消息與網絡接口建立PFCP鏈路。3,攻擊機嘗試偽造發送PFCP_Session_Establishment_Request消息從回復的Response報文中猜想SEID分配規則和范圍。4,然后向目標接口偽造發送PFCP_Session_Delete_Request報文,對猜想的SEID范圍發起DDOS攻擊。如果命中SEID后,使用此SEID的用戶業務會中斷。

四、安全防御機制

針對上文分析的兩種在5G核心網存在的安全威脅,結合5G網絡SBA架構特點,提出了對應的安全防護機制。

4.1. 基于SEPP的安全機制

SEPP即安全邊界防護代理,是5G漫游安全架構的重要組成部分,是運營商核心網控制面之間的邊界網關。SEPP是一個非透明代理,實現跨運營商網絡中網絡功能服務消費者與網絡功能服務提供者之間的安全通信,負責運營商之間控制平面接口上的消息過濾和策略管理,提供了網絡運營商網間信令的端到端保護,防范外界獲取運營商網間的敏感數據。基于SEPP的安全機制主要包括消息過濾、訪問控制和拓撲隱藏。

消息過濾:在5G漫游過程中,運營商需要在其SEPP上對來訪的協議消息進行過濾和控制。

訪問控制:SEPP需要實現對通信對端運營商數據的校驗,包括判斷消息來源的真實性、所請求的信息是否只限于對端運營商用戶和本網運營商用戶等。

拓撲隱藏:漫游場景涉及跨PLMN之間的NF通信,在通信過程中,為避免對端PLMN基于FQDN信息,獲取本端的拓撲信息,需要SEPP將所有發往其他PLMN消息中的本端NF的FQDN進行拓撲隱藏。

4.2. 基于UPF下沉抵近攻擊防御方法

針對基礎設施的安全威脅,在物理基礎設施安全方面,部署的機房通過加鎖、視頻監控、人臉識別以及人員管理等保證物理環境安全,遵循通用安全中的物理環境安全設計要求。同時通過如下的安全措施保障服務器或主機的安全:

1.服務器開啟防盜防拆、惡意斷電、設備重啟及網絡端口的告警。

2.禁用硬件服務器的本地串口、本地調試口、USB接口等本地維護端口,防止惡意攻擊者的接入和破壞。

3.在條件允許的情況下,部署可信計算保證物理服務器的可信。

4.服務器的I/O開啟訪問控制,并采用IEEE 802.1X協議,對連接的物理設備進行認證,防止不安全的、非法的或者偽裝的網絡設備接入到邊緣計算網絡中。

五、總結

在安全對抗中,人是最關鍵的因素。安全人才的技能必須通過不斷的人機對抗、人人對抗才能快速形成和提升。博智電信網絡靶場能夠讓安全研究人員發掘更深層次的5G安全漏洞、探索 5G最佳安全配置實踐、驗證5G安全解決方案有效性,為5G安全提供全面的研究土壤,推動5G安全研究的發展。