官網熱線:400-100-0298

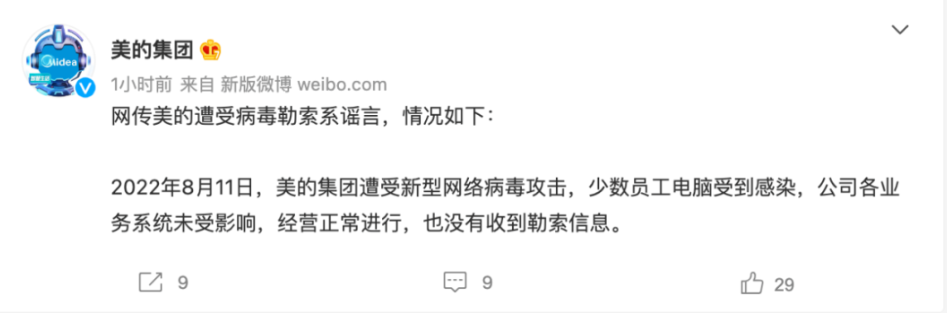

仿佛一夜之間,多家全球知名公司被曝遭受勒索病毒攻擊。8月11日,美的集團證實遭受新型網絡病毒攻擊,少數員工電腦受到感染:

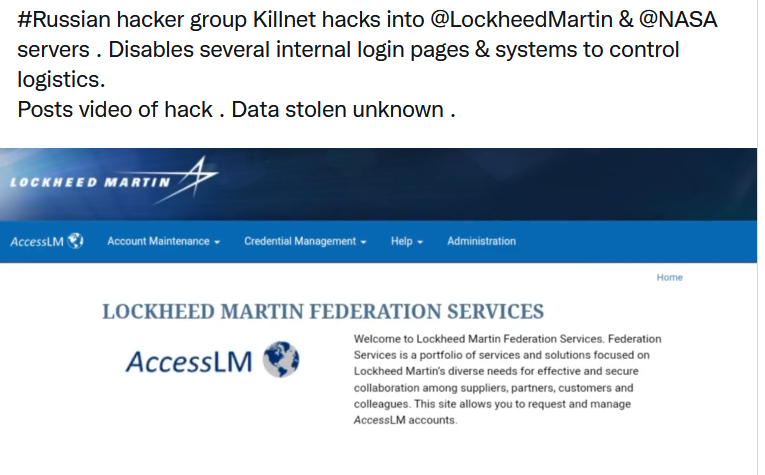

8月11日,俄羅斯黑客組織Killnet發布了一段侵入洛克希德馬丁公司網站的視頻,展示了包括該公司員工授權卡系統和NASA服務系統上一系列故障代碼,表明該黑客組織已成功入侵了這家美國國防巨頭以及其子公司和附屬公司的網站。目前該公司的網站已關閉。

8月10日,思科公司證實,Yanluowang勒索軟件團伙入侵了該公司的網絡,并試圖利用線上泄露的被盜文件索取贖金。即便如此,思科還是堅稱攻擊者僅從與受感染員工賬戶相關聯的 Box 文件夾中,獲取并竊取了非敏感數據。該團伙此前還聲稱入侵了美國零售商沃爾瑪的系統,但沃爾瑪否認發生了勒索攻擊。

關于勒索病毒,早已不是一個新鮮的話題,自2017年5月12日, WannaCry勒索病毒通過MS17-010漏洞在全球范圍爆發,形成一場影響全球的蠕蟲病毒風暴。伴隨當前AI、物聯網、區塊鏈、工業物聯網等新技術的飛速發展,以及各類加密數字貨幣在全球市場持續火爆,勒索病毒也持續高發,很多全球知名企業都曾因勒索病毒導致經濟和聲譽損失,粗略統計歷年來針對關鍵基礎設施領域的安全事件,勒索病毒也占了半壁江山:

勒索病毒從零星惡作劇發展到頻繁發生的主要原因包括三點:

第一,勒索病毒加密手段復雜,解密成本高;第二,使用電子貨幣支付贖金,變現快,追蹤難;第三,勒索軟件服務化的出現,開發者提供整套勒索軟件解決方案,從勒索軟件的開發、傳播到贖金收取都提供完整的服務。攻擊者不需要任何知識,只要支付少量的租金就可以開展勒索軟件的非法勾當,大大降低了勒索軟件的門檻,推動了勒索軟件大規模爆發。

“知己知彼,方能百戰不殆”,要做好勒索病毒防范首先需了解勒索病毒攻擊過程。將勒索病毒的攻擊行為簡化為5個階段:

第一階段-偵查目標:充分利用社會工程學了解目標網絡。

第二階段-傳送工具:主要是指制作定向攻擊工具,通過漏洞利用、釣魚郵件、網站掛馬、惡意腳本等方式,將勒索病毒輸送到目標系統中。

第三階段-觸發病毒:在目標系統中,觸發勒索病毒執行。

第四階段-執行加密:勒索病毒執行加密行為,加密系統中的照片、文檔、視頻、數據庫文件等資源。

第五階段-橫向轉移:勒索病毒潛入內網并將其作為跳板,肆無忌憚的在內部橫向流竄,對企業造成極大的安全威脅。

專家建議:

1.減少暴露面

在勒索攻擊發生前,需要整體梳理、實時定位內網風險,減少暴露面,全面防護端口掃描、漏洞利用、暴力破解等多種攻擊手段,阻止病毒病毒進入內網。

2.提升口令安全性

包括密碼長度、安全性、弱口令符合強制要求(大,小寫字母+數字+字符的組合)

3. 高危漏洞檢測與修復

定期開展安全檢查、漏洞掃描、更新安全補丁,防止勒索病毒通過漏洞入侵系統。

4. 關閉高危端口

高危端口檢測能力,關注自身主機對外開放的端口情況,避免一些高危端口開放。

“博智非攻研究院”為博智安全旗下技術創新、安全研究的重要部門,部門擁有一支能力突出、技術過硬、業務精通、勇于創新的技術隊伍,當前主要專注于應用安全、攻防滲透、工業互聯網安全、物聯網安全、電信安全和人工智能安全等方向。自成立以來,博智非攻研究院獲得多家客戶的認可,收到來自西門子、施耐德、ICS-CERT、組態王等客戶的官方感謝信。博智非攻研究院在憑借強大的漏洞挖掘和響應處置能力入選第九屆CNCERT網絡安全應急服務支撐單位、CITIVD信創政務產品安全漏洞專業庫技術支撐單位、國家信息安全漏洞庫技術支撐二級單位、工業信息安全應急服務支撐單位、國家工業信息安全漏洞庫優秀成員單位、南京市網絡安全應急技術支撐單位。未來,團隊將繼續以專業的服務,幫助工業企業構建安全可靠的工業網絡環境,為我國關鍵信息基礎設施保駕護航!